| 都市 | 品质 | 生活 | 分享 |

这是一个为你打造的平台

相信你会深深地爱上这里

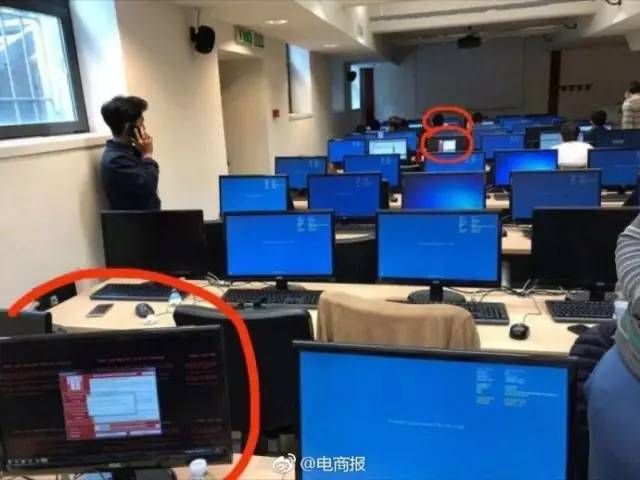

今年两场全球性的勒索病毒大浩劫,大家应该还记忆犹新吧——臭名昭著的WannaCry和ExPetr(也称作Petya和NotPetya)。

尤其是5月发生的勒索病毒网络攻击事件让不少大学生欲哭无泪。

新一轮勒索病毒来袭,多国已中招。

俄罗斯、乌克兰等国24日遭到新一轮勒索病毒攻击。乌克兰敖德萨机场、首都基辅的地铁支付系统及俄罗斯三家媒体中招,德国、土耳其、日本等国随后也发现此病毒。

新勒索病毒名为“坏兔子”,采用加密系统防止网络安全专家破解恶意代码,与6月底爆发的“NotPetya”病毒有相似的传播方式。

通过伪造Flash更新传播

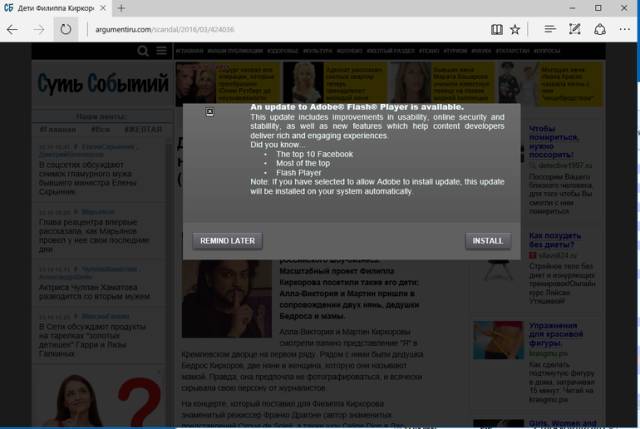

金山毒霸安全实验室分析发现,坏兔子病毒传播者首先伪造一个Adobe Flash Player有安全更新的假消息,用来欺骗目标用户下载安装。

伪造Adobe Flash更新页面 图源:ESET公司

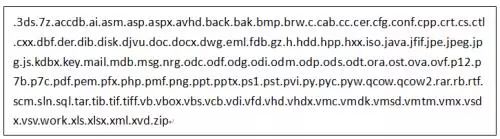

一旦安装中毒后,病毒就会加密含以下扩展名的文件:

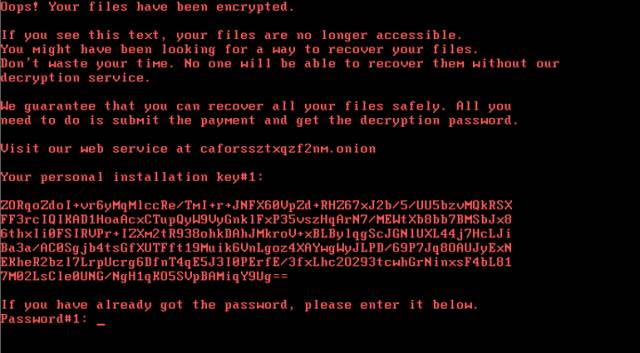

成功感染之后,“坏兔子”会向受害者们提供了一张“勒索纸条”,告诉他们,他们的文件已经“不能再用了”,“没有我们的解密服务,谁也无法恢复。”

勒索页面 图源:ESET公司

和其他勒索病毒不同,该病毒加密破坏后的文档,并不修改文档扩展名,故中毒用户只在病毒弹出索要比特币的窗口或双击打开文档时才会发现系统已遭破坏。

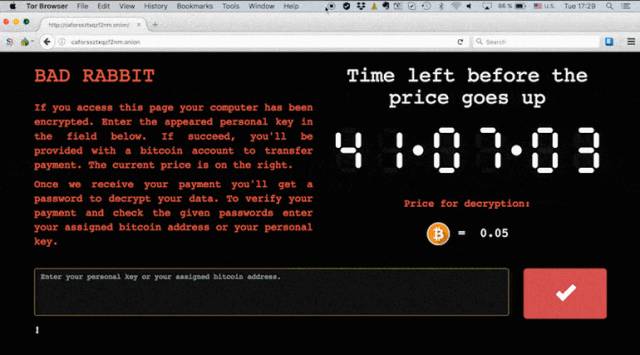

受害者会看到一个支付页面,页面上有一个倒计时计时器。他们被告知,在最初的40个小时内,支付解密文件的费用是0.05比特币——大约285美元。那些在计时器到达零之前不支付赎金的人被告知,费用将会上升,他们将不得不支付更多的费用。

该病毒还会利用局域网共享服务传播,如果局域网内用户较多使用了弱密码,一旦在内网出现感染,就可能造成较大影响。

如何防范

警惕伪造的Adobe Flash Player更新的假消息,及时升级杀毒软件的同时,注意以下几点:

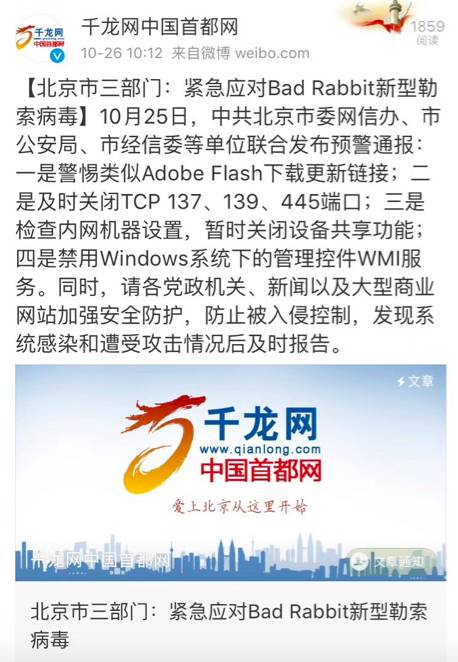

一是警惕类似Adobe Flash下载更新链接;

二是及时关闭TCP 137、139、445端口;

三是检查内网机器设置,暂时关闭设备共享功能;

四是禁用Windows系统下的管理控件WMI服务。

来源:中国青年报、人民网